利用Sitemap提交漏洞劫持其它網站(zhàn)排名

- 作(zuò)者:admin

- 發表時(shí)間(jiān):2018-04-16 09:20:58

- 來(lái)源:未知

在不能失誤的正規網站(zhàn)上(shàng)避免黑(hēi)帽的坑

多(duō)渠道(dào)、深入理(lǐ)解搜索引擎的工作(zuò)原理(lǐ)

幫助了解搜索排名算(suàn)法的極限在哪裏

從聰明(míng)的黑(hēi)帽SEO技(jì)巧中發展白帽技(jì)巧

對國內(nèi)黑(hēi)帽SEO應用廣泛的賭博、色情等網站(zhàn)和(hé)排名也做(zuò)過一些(xiē)研究,與相關公司也有(yǒu)些(xiē)接觸,對這個(gè)行(xíng)業的利潤之大(dà)、團隊規模之大(dà)、探索及應用之深入等是很(hěn)欽佩的。不過總體(tǐ)上(shàng)說,國內(nèi)黑(hēi)帽SEO的做(zuò)法偏向傳統,更多(duō)是對搜索算(suàn)法的某些(xiē)已知漏洞或參數(shù)的極端、大(dà)規模利用。國外一些(xiē)黑(hēi)帽對SEO的探索則更出人(rén)意料,腦(nǎo)洞更清奇。

前幾天看到一個(gè)可(kě)以用于黑(hēi)帽SEO的例子,利用Google Search Console的XML Sitemap提交漏洞,劫持其它人(rén)網站(zhàn)原有(yǒu)排名。看完後感覺,還(hái)有(yǒu)這種操作(zuò)?一些(xiē)人(rén)真的思路非常活躍,貌似也有(yǒu)時(shí)間(jiān),在不停地探索着各種可(kě)能性。好在這個(gè)漏洞沒有(yǒu)真正用于黑(hēi)帽SEO,而是在Google的漏洞舉報獎勵計(jì)劃中提交的,發現者Tom Anthony因此獲得(de) 1337 美元獎金。

Tom Anthony不是一般的IT安全人(rén)員,顯然是幹SEO的,而且是英國著名SEO公司Distilled産品研發部門(mén)的頭。Tom Anthony在他的博客帖子裏詳細介紹了這個(gè)漏洞的用法。

簡單說,Tom Anthony通(tōng)過自己的網站(zhàn),用ping的機制(zhì)向Google提交XML版Sitemap(裏面包含索引指令,比如這個(gè)例子中利用的hreflang标簽),由于Google及其它網站(zhàn)的漏洞,Google誤以為(wèi)這個(gè)Sitemap是另一個(gè)網站(zhàn)的Sitemap,從而使Tom Anthony的網站(zhàn)快速索引,并且劫持了那(nà)個(gè)網站(zhàn)的排名。

Google允許幾種方式提交sitemap.xml:

在robots.txt文件中指定sitemap.xml的位置

在 Google Search Console後台提交

把sitemap.xml的位置ping給Google

第 3 種ping的方式就是向Google的這個(gè)URL發get請(qǐng)求:

http://google.com/ping?sitemap=http://www.example.com/sitemap.xml

其中,http://www.example.com/sitemap.xml就是要提交的sitemap.xml的文件。Tom Anthony發現,無論新舊(jiù)網站(zhàn),Google收到這個(gè)請(qǐng)求後 10 多(duō)秒(miǎo)鍾就會(huì)過來(lái)抓取sitemap.xml文件。

接下來(lái)還(hái)要利用某些(xiē)網站(zhàn)的open redirect漏洞,也就是完全開(kāi)放的可(kě)以指向其它網站(zhàn)的轉向。一些(xiē)網站(zhàn)可(kě)以通(tōng)過URL中的參數(shù)控制(zhì)轉向,比如登錄後用戶被轉向到某個(gè)指定地址:

http://www.abc.com/login?continue=/page.html

也就是abc這個(gè)網站(zhàn)用戶登錄後被轉向到page.html頁面,繼續正常訪問。通(tōng)常,page.html這個(gè)頁面應該是abc.com這個(gè)域名上(shàng)的。但(dàn)有(yǒu)些(xiē)網站(zhàn)的程序不大(dà)安全,可(kě)以轉向到其它網站(zhàn),如:

http://www.abc.com/login?continue=xyz.com/page.html

用戶登錄完,被轉向到另一個(gè)網站(zhàn)xyz.com上(shàng)去了。而且也不一定需要真的登錄,隻要訪問這個(gè)URL,可(kě)以是login?,也可(kě)以是logout?,或者其它什麽script.php?,就被轉向了。

這就是開(kāi)放的轉向。這種開(kāi)放轉向還(hái)挺常見的,包括大(dà)網站(zhàn)。

Tom Anthony注冊了一個(gè)新域名xyz.com,然後利用這兩個(gè)漏洞,通(tōng)過ping向Google提交這樣的sitemap.xml:

http://google.com/ping?sitemap=http://www.abc.com/login?continue=xyz.com/sitemap.xml

xyz.com是他自己的新注冊的域名,abc.com是某支持開(kāi)放轉向的、有(yǒu)很(hěn)好搜索流量的、别人(rén)的網站(zhàn)。顯然,sitemap.xml文件是放在 xyz.com上(shàng)的,但(dàn)Google把這個(gè)文件當成是abc.com的sitemap文件(轉向前的域名)。這樣,黑(hēi)帽SEO可(kě)以控制(zhì)其它人(rén)的網站(zhàn)sitemap文件,并利用某些(xiē)指令劫持權重、排名、流量。

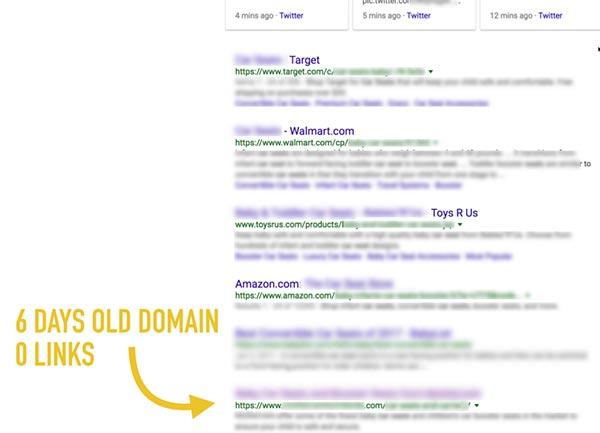

Tom Anthony做(zuò)了很(hěn)多(duō)測試,其中成功的是hreflang指令。他選了一個(gè)英國的零售商網站(zhàn)(作(zuò)為(wèi)上(shàng)面例子中的abc.com域名),為(wèi)了保護對方,并沒有(yǒu)說是哪個(gè)網站(zhàn),在自己的xyz.com域名上(shàng)采集了對方網站(zhàn),包括結構和(hé)內(nèi)容,隻修改了地址、貨币之類的信息。然後在xyz.com域名放上(shàng)sitemap.xml文件,裏面列出那(nà)個(gè)英國網站(zhàn)的URL,但(dàn)每個(gè)URL加上(shàng)了多(duō)語言網站(zhàn)需要用的hreflang指令,通(tōng)知Google,這個(gè)英國網站(zhàn)頁面對應的美國版本在xyz.com上(shàng)。最後,如前面說的,用ping的機制(zhì)提交xyz.com上(shàng)的sitemap.xml文件,但(dàn)Google卻誤以為(wèi)是英國網站(zhàn)abc.com的合法sitemap.xml文件。

結果是,Google傳遞了英國網站(zhàn)的權重到xyz.com域名上(shàng)。Tom Anthony這裏說的不是很(hěn)明(míng)确,但(dàn)我理(lǐ)解,是在美國Google.com上(shàng)獲得(de)了那(nà)個(gè)英國網站(zhàn)在Google.co.uk上(shàng)應有(yǒu)的權重和(hé)排名。

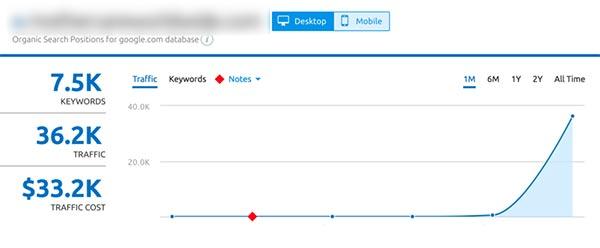

48 小(xiǎo)時(shí)內(nèi),新域名就開(kāi)始被索引,并獲得(de)一些(xiē)長尾詞的排名:

Tom Anthony接下來(lái)發現,xyz.com的Google Search Console賬号裏顯示,那(nà)個(gè)英國網站(zhàn)被顯示在xyz.com的外鏈中了(人(rén)家(jiā)并沒鏈接過來(lái),估計(jì)完全不知道(dào)有(yǒu)這個(gè)事),更嚴重的是,Tom Anthony可(kě)以在xyz.com的Google Search Console賬号裏提交那(nà)個(gè)英國網站(zhàn)的sitemap.xml文件了,不用ping了。Google貌似是把這兩個(gè)本來(lái)無關的網站(zhàn)當成一個(gè)或者至少(shǎo)是相關的了。

Tom Anthony也測試了其它指令,比如noindex(陷害競争對手于無形啊),rel-canonical,不過都沒管用。Tom Anthony也想過測試其它東西,比如是否xyz.com網站(zhàn)的結構和(hé)內(nèi)容要和(hé)abc.com一樣呢?不一樣到什麽程度還(hái)能起作(zuò)用呢?

另一個(gè)有(yǒu)意思的地方是,被劫持的網站(zhàn)有(yǒu)可(kě)能根本不知道(dào)發生(shēng)了什麽。有(yǒu)些(xiē)陷害競争對手的負面SEO技(jì)術(shù)是可(kě)以被發現的,比如給對手制(zhì)造大(dà)量垃圾鏈接,這個(gè)在多(duō)個(gè)工具中是會(huì)被清楚顯示的。Tom Anthony發現的這個(gè)漏洞,被劫持的網站(zhàn)沒辦法發現是怎麽回事。或根本不知道(dào)被劫持了,比如這個(gè)案例中的英國網站(zhàn),沒有(yǒu)在美國運營,所以可(kě)能根本不會(huì)去看Google美國的排名。

2017 年 9 月 23 号,Tom Anthony提交了這個(gè)bug,經過一番來(lái)來(lái)去去的討(tǎo)論, 2018 年 3 月 25 号,Google确認bug已經修正,并同意Tom Anthony發布博客帖子。

searchengineland的文章還(hái)有(yǒu)大(dà)段文字介紹Tom Anthony的心路曆程,為(wèi)什麽不把這個(gè)漏洞留着自己用,而是提交給Google?與潛在的流量和(hé)利益相比, 1 千多(duō)美金的獎金什麽都不是。情懷啊。感興趣的可(kě)以深入讀一下。

最後,Google對這個(gè)漏洞的評論是,“這個(gè)漏洞一經發現,他們就組織各相關團隊解決了。這是個(gè)新發現的漏洞,相信還(hái)沒有(yǒu)被利用過。”

作(zuò)者: Zac@SEO每天一貼

版權屬于: 中新虛拟主機

聯系我們

一切良好工作(zuò)的開(kāi)始,都需相互之間(jiān)的溝通(tōng)搭橋,歡迎咨詢。

合作(zuò)

合作(zuò)

咨詢

咨詢

建站(zhàn)咨詢

建站(zhàn)咨詢